Publicado por Oscar Gonzalez

en Tecnología

el 28/10/2014

Publicado por Oscar Gonzalez

en Tecnología

el 28/10/2014

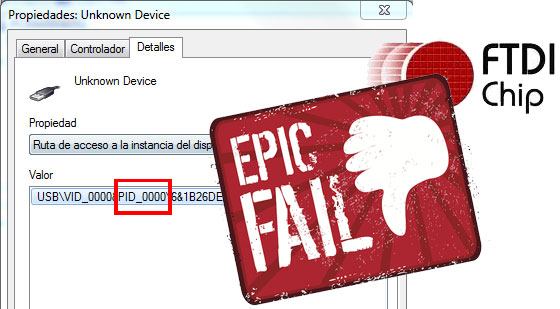

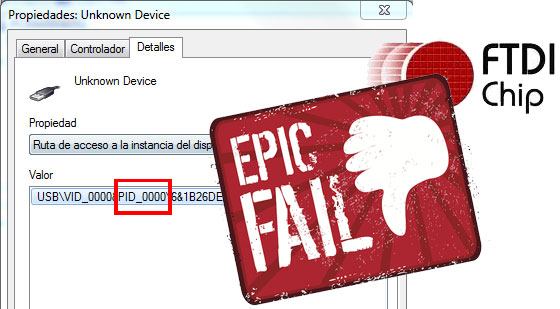

Hace unos días un hecho hizo saltar las alarmas y seguramente más de una lágrima. Se trata de la "solución" de la casa FTDI para proteger su negocio de los intregados clones que funcionan al igual que sus chips FT232 y similares. Este chip es extremadamente común en un montón de placas electrónicas y es muy probablente el más utilizado en todos los ámbitos. Resulta que la empresa FTDI, fabricante de dicho integrado, decidió detectar por software si un determinado chip es falso o no y en caso de detectar que no es original, escribe el PID del dispositivo USB a 0000, lo cual deja inservible el chip y no se reconoce el dispositivo USB de ninguna manera. Se puede decir que es un brick en toda regla. Hasta ahí todo podría llegar a ser relativamente normal, el problema vino que el driver de FTDI que realiza esta cochambrosa acción fué incluido en Windows Update y consecuentemente, al actualizar el driver de placas que funcionaban hasta ahora a la perfección, muchas de ellas automáticamente se volvieron inservibles. La versión del driver en cuestión es la 2.12.0.0 aunque según noticias, ya ha sido retirado de Windows Update que ya se ha dado cuenta que fué una tremenda de chapuza, aunque los daños siguen ahí. Por si fuera poco, FTDI no está llevando demasiado bien la situación tanto en redes sociales como en las respuestas a los usuarios afectados. Es más, parece que literalmente se lavan las manos y eso por supuesto enciende aún más toda la comunidad. Que se te fastidie una placa es una cosa, ahora imagínate que produciste dos mil unidades de un aparato y derrepente dejen de funcionar por culpa de un driver y además no te dan ningún tipo de soporte. Eso ya es un problema de calibre épico, al igual que la idea del "genio" de FTDI al que se le ha ocurrido. Un gallifante para él.

Hay que tener en cuenta que no necesariamente el fabricante de un determinado producto compra conversores USB clones de dudosa reputación para fabricar sus placas, sino que en el mundo de la producción, la introducción de integrados clónicos en la cadena es muy difícil de controlar a cierta escala. De hecho Sparkfun ha comentado el asunto y ha dado su opinión al respecto (hackaday también). En lo que respecta a sus placas, ellos siempre utilizan fuentes fiables como Mouser o Digikey pero aún así no pueden garantizar que no ocurra. Por nuestra parte y por supuesto, estaremos atentos a lo que pueda pasar por si algún integrado se colara en medio, así que cualquier usuario que comprara en nuestra tienda alguna placa que tenga ese problema, que no dude en ponerse en contacto con nosotros.

A continuación os dejo un par de vídeos sobre qué pasa exactamente con ese driver y la respuesta en vídeo de Dave de EEVblog que os aseguro no tiene desperdicio!

Leer más

Publicado por Oscar Gonzalez

en Tecnología

el 24/10/2014

Publicado por Oscar Gonzalez

en Tecnología

el 24/10/2014

Aunque el título suene prometedor (o fantasma), es el reto que se han propuesto en la pasada DEFCON. Se trata de presentar el hack de 20 dispositivos diferentes en tan solo 45 minutos. Incluye todo tipo de dispositivos domésticos como televisores "smart", cámaras IP, centralitas de VoIp y un largo etc. Esto deja más que en evidencia la pésima atención al detalle, por lo menos en cuanto a seguridad, de casi todos los aparatos de consumo actuales y también pone sobre la mesa un problema creciente con la llegada del IoT. Pero eso ya es otro tema, asi que si te interesa la seguridad y los hacks, no te pierdas la conferencia de la DEFCON que dura exactamente eso, 45 minutos! :)

Leer más

Publicado por Oscar Gonzalez

en Tecnología

el 20/10/2014

Publicado por Oscar Gonzalez

en Tecnología

el 20/10/2014

Ya hace bastante tiempo que andar el vídeo de esta mesa giratoria por Internet ya que es muy llamativa. Es una mesa que con tan solo girarla sobre su eje central, se expande o contrae de forma radial. Parece un sistema sencillo o por lo menos es sencillo de utilizar por que detrás de su diseño se encuentra un mecanismo complejo diseñado por David Fletcher, un diseñado de interiores exclusivos y de lujo. En el vídeo a continuación el mismo creador de la obra explica en detalle todo el proceso del diseño de la mesa y su mecanismo, que es realmente impresionante.

Leer más

Publicado por Oscar Gonzalez

en Tecnología

el 07/10/2014

Publicado por Oscar Gonzalez

en Tecnología

el 07/10/2014

Ya sabéis que que somos unos frikis y nos gusta de vez en cuando probar nuevos cacharros cuando tenemos oportunidad. Hace un par de meses cayeron en nuestras manos unas gafas Oculus Rift que hemos probado, pasando un rato bastante divertido bajando y subiendo en la app roller coaster! La verdad es que esa tecnología tiene mucho potencial y de hecho fué comprada por el gigante Facebook por una cantidad de dinero absolutamente indecente. Poco tiempo despues, Google presentó sus gafas pero hechas de un simple cartón y desde luego bastante más baratas que las de Oculus. Con simplemente colocar un móvil smartphone con una pantalla de al menos 4 pulgadas, podemos disfrutar de una inmersión total y con una muy buena respuesta, que claro está dependerá del móvil en sí mismo.

Recientemente apareció una versión mejorada de las gafas de cartón de Google llamadas CartonGlass y que aportan unas novedades bastante interesante que os detallo a continuación!

Leer más

Publicado por Oscar Gonzalez

en Tecnología

el 30/09/2014

Publicado por Oscar Gonzalez

en Tecnología

el 30/09/2014

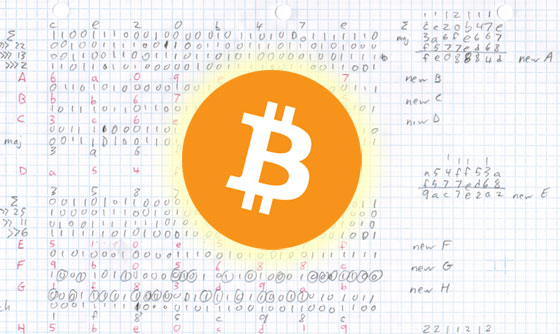

En este momento hay miles de ordenadores conectados a Internet calculando obedientemente hashes SHA-256 y enviando sus resultados a otros peers en la red Bitcoin. Hay una tremenda cantidad de potencia de proceso en esta red, pero Ken sin embargo lo está haciendo con un lápiz y papel. Hacer las matemáticas a mano no es demasiado difícil, pero hace falta tener una extraordinaria cantidad de tiempo disponible y Ken puede calcular aproximadamente dos tercios de un hash por día.

La función hash SHA-256 utilizada para Bitcoin no es realmente tan difícil de realizar a mano. El problema, sin embargo, es que es un valor 64 bytes que se envía a través de un algoritmo y se repite 64 veces. Hay algunas sumas de 32 bits, pero el resto se acaba por el mayor valor en un conjunto de tres bits, rotación de bits y la realización de un mod 2.

Para realizar una sola ronda de SHA-256, al autor de este vídeo le ha llegado dieciséis minutos y cuarenta y cinco segundos. Hay sesenta y cuatro pasos en el cálculo del hash, esto significa un solo hash tomaría aproximadamente 18 horas en completarse. En Bitcoin se utiliza un algoritmo de doble SHA-256, haciendo que los cálculos deun bloque bitcoin completo llevaría un par de días.

Sólo por diversión, Ken trató de averiguar cuánta energía consume al realizar este proceso. Él obviamente no necesita electricidad, pero los Donuts son una fuenta barata de calorías, unos 0.23 dólares por cada 200 kcalorías. Suponiendo una tasa metabólica de 1500 kcal por día, esto significa que su costo de energía es de unos 67 mil billones de veces mayor que la de un minero ASIC.

Leer más